Reflexión unidad 2

TAREA 1: Capturando tráfico

con Wireshark

Aquí podemos ver como con wireshar podemos capturar protocolos

en la red

Wireshark es un analizador de protocolos muy popular. Es

software libre y es una herramienta fantástica para investigar qué está pasando

en una red y, también, para aprender sobre protocolos de comunicaciones. En la página de descargas de Wireshark puedes descargar la versión adecuada para tu sistema operativo.

Y en la ayuda oficial de Wireshark puedes

consultar cómo se instala (es muy sencillo) y cómo se utiliza. También puedes

ver este vídeo con una

introducción al uso de Wireshark.

Reflexión

de tarea 2

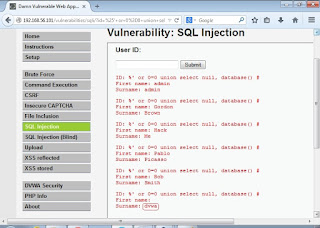

Esta tarea nos ayuda mucho en lo que es la base de

datos, para obtener información de una estructura mediante SQL injection

Reflexión

de tarea 3

Yo opino que no hay nada que los hackers no puedan burlar en

el mundo informatico, burlando las seguridades de esta compañía como tal.

¿Consideras que los

hackers se han excedido en sus ‘funciones’?

Los hacker se han excedido en sus funciones debido a que en

el mundo global del internet y de la web nos ocultan tanto, y es debido a eso

es que los hackers se dedican a descifrar lo oculto (secreto).

Es por este motivo que se han excedido, viendo la acción

realizada a una empresa como Hacking Team ya que burlaron la seguridad de tal

empresa que se dedica el mundo del hackers.

¿Cuáles crees que

deberían ser los límites del hacker?

En mi parecer yo pienso que un Hacker no tiene límites,

observando la acción realizada a Hacking Team que es una empresa que se dedica

evadir la seguridad computacional, adquirir información relevante y descifrar

datos seguros.

Para los Hacker no hay límites, ya que ellos burlan toda

seguridad informática, claro que hay diversos tipos de hackers.

Entre ellos tenemos:

Tipos de Hackers

Los Crackers

En realidad son Hackers, pero con unas intenciones que van

más allá de experimentar en casa. Por cualquier motivo su Crack puede

extenderse como la pólvora.

Un Cracker se dedica única y exclusivamente a “reventar

“sistemas, ya sean estos electrónicos o informáticos. Alcanza el éxtasis de

satisfacción cuando logra “reventar “un sistema y esto se convierte en una

obsesiva compulsión. Nunca tiene bastante y aprovecha la oportunidad para

demostrar al mundo que sabe más que nadie.

Por esa razón se les

denomina Crackers, ya que quebrantan los sistemas de seguridad y la filosofía

del propio Hacker. (Cedeño Alfredo, 2008)

2.2.3 Los gurús

Son los maestros y enseñan a los futuros Hackers.

Normalmente se trata de personas adultas, me refiero adultas, porque la mayoría

de Hackers son personas jóvenes, que tienen amplia experiencia sobre los

sistemas informáticos o electrónicos y están de alguna forma hay, para enseñar

a o sacar de cualquier duda al joven iniciático al tema.

El gurú no está activo, pero absorbe conocimientos ya que

sigue practicando, pero para conocimiento propio y solo enseña las técnicas más

básicas.

2.2.4 Los lamers

Estos sí que son peligrosos, no saben nada y creen tener el

mundo en sus manos. Si cae en sus manos un programa generador de Virus, este,

lo suelta en la red y muestra una sonrisa estúpida al tiempo que dice.

¿Has visto de lo que

soy capaz de hacer? En realidad resulta patético.

Un lamer rastrea en la basura cibernética de la red, se baja

todos los programas y los prueba todos. Es el típico tipo que se pasa la vida

“jodiendo” a los demás, enviando bombas lógicas o Virus por la Red, y lo peor

de todo es que se cree saber algo.

2.2.5 Los copyhackers

Estas personas quieren vivir del cuento y son personas

obsesivas que más que ingeniería social, poseen obsesión compulsiva. Suelen

leer todo lo que hay en la Red y las revistas técnicas en busca de alguien que

sabe algo. Después se pone en contacto con ella y trata de sacarle la idea.

Cuando lo consigue, no tiene escrúpulos en copiarlo, llevarlo a cabo y

vendérselo al bucanero.

2.2.6 El Newbie

Es alguien que empieza a partir de una WEB basada en

Hacking. Inicialmente es un novato, no hace nada y aprende lentamente. A veces

se introduce en un sistema fácil y a veces fracasa en el intento, porque ya no

se acuerda de ciertos parámetros y entonces tiene que volver a visitar la

página WEB para seguir las instrucciones de nuevo.

2.2.7 El Wannaber

Es el tipo que quiere ser Hacker, pero su “sesera “no da

para mucho. No consigue aprender nada y se exprime al máximo. Y al final nunca

logra nada, sin embargo, posee paciencia y actitud positiva.

2.2.8 Scriptkiddie

Denominados también “Skidkiddie”, son simples usuarios de

Internet, sin conocimientos sobre Hack o Crack aunque aficionados a estos temas

no los comprenden realmente, simplemente son internautas que se limitan a

recopilar información de la red y a buscar programas que luego ejecutan sin los

más mínimos conocimientos, infectando en algunos casos de virus a sus propios

equipos.

2.2.9 Black hat

Son aquellos que usan técnicas no aprobadas y sancionadas

por buscadores.

2.2.10 White hat

Se respetan las normas dictadas por buscadores

2.2.11 Prheaking

El Phreaking es una extensión del Hacking y el Cracking. Los

Phreakers son expertos en sistemas de telefonía fija o inalámbrica. Conocen a

fondo los sistemas de tonos, enrulados, tarjetas inteligentes y el sistema GSM.

2.2.13 Sneaker

Individuo, usualmente un Hacker, que se contrata para tratar

de irrumpir en un sistema para probar su seguridad.

2.2.14 Wizard

Persona que conoce a fondo como funciona una pieza compleja

de equipo. Especialmente si puede reparar un sistema rápidamente en casos de

emergencia, tal vez con algo de magia profunda, es decir usando instrucciones o

técnicas que resultan completamente incomprensibles a los simples mortales.

Mientras que un Hacker puede usar algunas técnicas avanzadas, es el Wizard el

que entiende como o por que funcionan.

2.2.15 Programador

Vodoo

Se le llama así al programador que toma técnicas o recetas

de libros sin entender cómo funcionan, por lo que no tiene manera de saber si

van a funcionar o no. Es en estos casos cuando el Hacker necesita la ayuda de

un Wizard o de su Gurú.

2.2.16 Los bucaneros

En realidad se trata de comerciantes. Los bucaneros venden

los productos crackeados como tarjetas de control de acceso de canales de pago.

2.2.17 Piratas

informáticos

A menudo confundidos con Hackers, los piratas informáticos

son aquellos que simplemente pinchan sobre el icono copiar disco. El programa y

la grabadora hacen el resto del trabajo una vez copiado el programa lo vende

¿Piensas que la ciudadanía es consciente del rol que los

hackers pueden jugar en favor de su propia seguridad en la red detectando aquellos

sitios que no son seguros ya sea porque ponen en riesgo los datos de los

usuarios o bien porque hacen un uso ilegítimos de los mismos?

LA ciudadanía tiene bien claro el papel que juega un hacker

en la red y en el mundo informatico, es por este motivo que debemos estar

consiente en lo que hacemos al momento de entrar a una red.